| テストディスク | |

|---|---|

| |

| |

| 開発者 | クリストフ・グルニエ |

| 安定版リリース | 7.2 / 2024年2月22日 ( 2024-02-22 ) |

| リポジトリ |

|

| 書かれた | C |

| タイプ | データ復旧 |

| ライセンス | GPL |

| Webサイト | www.cgsecurity.org/wiki/TestDisk |

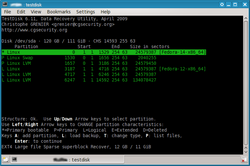

TestDiskは、無料のオープンソースの データ復旧ユーティリティで、失われたパーティションを復旧したり、破損したファイルシステムを修復したりするのに役立ちます。[1] TestDiskは破損したドライブに関する詳細情報を収集し、技術者に送信してさらに分析することができます。TestDiskは、DOS、Microsoft Windows(NT 4.0、2000、XP 、 Server 2003、Server 2008、Vista、Windows 7、Windows 8.1、Windows 10)、Linux、FreeBSD、NetBSD、OpenBSD、SunOS、およびMacOSをサポートしています。TestDiskは、パーティション化されていないメディアとパーティション化されたメディアを処理します。[2]特に、GUIDパーティションテーブル(GPT)、Appleパーティションマップ、PC / Intel BIOSパーティションテーブル、Sun Solarisスライス、およびXbox固定パーティションスキームを認識します。TestDiskはコマンドラインユーザーインターフェイスを使用します。TestDiskは、削除されたファイルを97%の精度で復旧できます。[3]

特徴

TestDiskは、削除されたパーティションの回復、パーティションテーブルの再構築、マスターブートレコード(MBR)の書き換えを行うことができます。[4] [3] EFI GPTもサポートされています。[5]

パーティションの回復

TestDiskは、接続されたデータストレージデバイス(ハードディスク、メモリカード、USBフラッシュドライブ、仮想ディスクイメージなど)のLBAサイズとCHSジオメトリをBIOSまたはオペレーティングシステムから取得します。ジオメトリ情報は、リカバリを成功させるために必要な情報です。TestDiskはストレージデバイスのセクターを読み取り、パーティションテーブルまたはファイルシステムの修復が必要かどうかを判断します(次のセクションを参照)。

TestDiskは次のパーティションテーブル形式を認識できます: [2]

- Appleのパーティションマップ

- GUIDパーティションテーブル

- ヒューマックス

- PC/Intel パーティション テーブル (マスター ブート レコード)

- Sun Solaris スライス

- Xbox 固定パーティション スキーム

- パーティション化されていないメディア

TestDiskは、パーティションテーブルから削除されたパーティションを見つけるために、より詳細なチェックを実行できます。[2]ただし、TestDiskによって検出された可能性のあるパーティションのリストを確認し、回復したいパーティションを選択するのはユーザーの責任です。

パーティションが見つかった後、TestDiskはパーティションテーブルを再構築し、MBRを書き換えます。[2]

ファイルシステムの修復

TestDiskは特定の論理ファイルシステムの破損に対処できます。[6]

ファイルの回復

ファイルが削除されると、そのファイルが占有していたディスククラスターのリストが消去され、それらのセクターはその後作成または変更された他のファイルで使用可能になります。TestDiskは、特にファイルが断片化されておらず、クラスターが再利用されていない場合、削除されたファイルを復元できます。

TestDiskパッケージには2つのファイル回復メカニズムがあります: [2]

- TestDisk 自体は、ファイルシステム構造の知識を使用して「削除の取り消し」を実行します。

- PhotoRecは「ファイルカーバー」です。ファイルシステムに関する知識は一切必要とせず、パーティションまたはディスクイメージ内の既知のファイル形式のパターンを検索します。断片化されていないファイルで最も効果的に機能し、ファイル名を復元することはできません。

デジタルフォレンジック

TestDiskは、デジタルフォレンジックにおいて、かなり以前に削除されたパーティションを復元するために使用できます。 [3] TestDiskは、 EnCaseで使用されるExpert Witness File Formatを含む、さまざまな種類のディスクイメージをマウントできます。[2] [7] ddrescueで作成されたバイナリディスクイメージは、TestDiskによってストレージデバイスのように読み取ることができます。[8]

TestDiskバージョン7より前のバージョンでは、不正なディスクまたはそのイメージを使用して、Cygwin上で実行中のTestDiskアプリケーションに悪意のあるコードを挿入することができました。[8]

ファイルシステムのサポート

TestDisk のファイル システム サポートは次の表に示されています。

| 名前[2] | パーティションの回復 | ファイルシステムの回復 | ファイルの回復 | |

|---|---|---|---|---|

| ファイルシステムを見つける | ブートセクター/ スーパーブロックの復元 |

ファイルテーブルの修復 | 削除取り消し[2] | |

| ファット12/16/32 | はい | はい[a] [b] | はい[c] | はい |

| exFAT | はい | はい[b] | fsckを使用する | はい |

| NTFS | はい | はい[a] [b] | はい[d] | はい |

| ext2、ext3、ext4 | はい | はい[e] | fsckを使用する | はい |

| HFS、HFS+、HFSX | はい | はい[b] | fsckを使用する | いいえ |

| ReFS [9] | いいえ | いいえ | いいえ | いいえ |

| APFS | いいえ | いいえ | いいえ | いいえ |

| ベオス | はい | いいえ | いいえ | |

| BSD ディスクラベル(FreeBSD/OpenBSD/NetBSD) | はい | いいえ | ||

| クラムフス | はい | いいえ | ||

| IBM JFS2 | はい | いいえ | ||

| Linux RAID ( mdadm ) [f] | はい | いいえ | ||

| Linuxスワップ1と2 | はい | いいえ | ||

| LVM と LVM2 | はい | いいえ | ||

| Novell ストレージ サービス(NSS) | はい | いいえ | ||

| ReiserFS 3.5、3.6、4 | はい | いいえ | ||

| Sun Solaris i386 ディスクラベル | はい | いいえ | ||

| UFS および UFS2 (Sun/BSD/…) | はい | いいえ | ||

| SGIの XFS | はい | いいえ | ||

パーティション テーブルの編集や PhotoRec の「カービング」などの一部の機能は、ファイル システムにまったく依存しません。

- ^ ab有効な BIOS パラメータ ブロックを書き換えるためのファイルシステム パラメータを検索します(Unix ファイルシステムの「スーパーブロック」に相当)

- ^ abcd バックアップ(NTFS、FAT32、exFAT)を使用してBPBを復元します

- ^ FATの2つのコピーを使用して一貫性のあるバージョンを書き換える

- ^ マスターファイルテーブル(MFT)をバックアップから復元する

- ^ fsckを支援するためのバックアップスーパーブロックの場所を見つける

- ^ RAID 1: ミラーリング、RAID 4: パリティデバイス付きストライプアレイ、RAID 5: 分散パリティ情報付きストライプアレイ、RAID 6: 分散デュアル冗長情報付きストライプアレイ

参照

参考文献

- ^ Moggridge, J. (2017). 「超音波システムの廃止時における患者データのセキュリティ」. Ultrasound . 25 (1). リーズ, イギリス: 16–24 . doi :10.1177/1742271X16688043. PMC 5308389. PMID 28228821 .

- ^ abcdefgh Grenier, Christophe (2021-05-31)、TestDisk ドキュメント、CG Security(PDF)

- ^ abc kumar, Hany; Saharan, Ravi; Panda, Saroj Kumar (2020年3月). 「クラウドストレージアプリケーションにおける潜在的なフォレンジックアーティファクトの特定」. 2020 International Conference on Computer Science, Engineering and Applications (ICCSEA) . pp. 1– 5. doi :10.1109/ICCSEA49143.2020.9132869. ISBN 978-1-7281-5830-3. S2CID 220367251。

- ^デブラ・リトルジョン ・シンダー、マイケル・クロス(2002年)。サイバー犯罪の現場、328ページ。Syngress。ISBN 978-1-931836-65-4。

- ^ “TestDisk 6.9 リリース”. CGSecurity . 2019年5月4日. 2025年9月23日閲覧。

- ^ ジャック・ワイルズ、ケビン・カードウェル、アンソニー・レイエス (2007).サイバー犯罪とデジタルフォレンジックに関する最高の書籍、373ページ。Syngress. ISBN 978-1-59749-228-7。

- ^ Altheide, C., Carvey, H. (2011). ファイルシステムとディスク分析. 『オープンソースツールによるデジタルフォレンジック』. Elsevier. https://booksite.elsevier.com/samplechapters/9781597495868/Chapter_3.pdf

- ^ ab Németh, ZL (2015). 「Windows環境における最新のバイナリ攻撃と防御 — 7ラウンドにわたるMicrosoft EMET対策」. 2015 IEEE 第13回国際インテリジェントシステム・情報科学シンポジウム (SISY) . pp. 275– 280. doi :10.1109/SISY.2015.7325394. ISBN 978-1-4673-9388-1. S2CID 18914754。

- ^ 「記憶域スペースのミラードライブからディスク上のパーティションとデータを取り戻す方法 - cgsecurity.org」。forum.cgsecurity.org 。2025年9月23日閲覧。

外部リンク

- テストディスク ウィキ

- TestDiskとPhotoRecに関するニュース記事の一覧

- TestDiskによるデータ復旧、Falko Timme、HowtoForge

- Linuxとオープンソースツールを使ったデジタルフォレンジック

Test Diskチーム:

主な貢献者:Christophe Grenier。所在地:フランス、パリ。URL:cgsecurity.org。1998年にプロジェクトを開始し、現在もメイン開発者を務めています。また、TestDiskとPhotoRecのDOS、Windows、Linux(汎用版)、MacOS X、Fedoraディストリビューション向けのパッケージングも担当しています。