コンピュータネットワーク

| シリーズの一部 | ||||

| ネットワーク科学 | ||||

|---|---|---|---|---|

| ネットワークの種類 | ||||

| グラフ | ||||

| ||||

| モデル | ||||

| ||||

| ||||

| オペレーティングシステム |

|---|

|

| 共通の特徴 |

コンピュータサイエンス、コンピュータエンジニアリング、電気通信の分野では、ネットワークとは、通信するコンピュータとホストと呼ばれる周辺機器のグループであり、ネットワークハードウェアによって実現される通信プロトコルを介して他のホストとデータを通信します。

コンピュータネットワーク内では、ホストはネットワークアドレスによって識別されます。ネットワークアドレスは、ネットワークハードウェアがホストの位置を特定して識別することを可能にします。ホストにはホスト名(ホストノードの識別しやすいラベル)が付与される場合もあります。ホスト名は、 hostsファイルやドメインネームサービスなどのネームサーバーを使用してネットワークアドレスにマッピングできます。情報交換を支える物理媒体には、銅線、光ファイバー、無線周波数媒体などの有線媒体が含まれます。ネットワークアーキテクチャにおけるホストとハードウェアの配置は、ネットワークトポロジと呼ばれます。[ 1 ] [ 2 ]

最初のコンピュータネットワークは1940年、ジョージ・スティビッツがダートマス大学の端末をニューヨークのベル研究所にある複素数計算機に接続したときに誕生しました。今日では、ほぼすべてのコンピュータが、グローバルインターネットや、多くの現代の電子機器に搭載されている組み込みネットワークなどのコンピュータネットワークに接続されています。多くのアプリケーションは、ネットワークに接続しないと機能が制限されます。ネットワークは、ワールドワイドウェブへのアクセス、デジタルビデオとオーディオ、アプリケーションサーバーとストレージサーバー、プリンター、電子メールやインスタントメッセージングアプリケーションなどのアプリケーションとサービスをサポートします。

歴史

初期の起源(1940~1960年代)

1940年、ベル研究所のジョージ・スティビッツは、ダートマス大学のテレタイプをベル研究所の複素数計算機を搭載したコンピュータに接続し、遠距離でのコンピュータの使用を実証しました。[ 3 ] [ 4 ]これは、計算機の最初のリアルタイムの遠隔使用でした。[ 3 ]

1950年代後半、アメリカ軍の半自動地上環境(SAGE)レーダーシステム用のコンピュータネットワークがベル101モデムを使用して構築されました[ 5 ] [ 6 ] [ 7 ] 。これは1958年にAT&T社によって発売されたコンピュータ向けの最初の商用モデムでした。このモデムにより、通常の無条件電話回線で110ビット/秒(bit/s)の速度でデジタルデータを送信できました。1959年、クリストファー・ストラチーはイギリスでタイムシェアリングの特許を申請し、ジョン・マッカーシーはMITでユーザープログラムのタイムシェアリングを実装する最初のプロジェクトを開始しました[ 8 ] [ 9 ] [ 10 ] [ 11 ]ストラチーはその年パリで開催された第1回ユネスコ情報処理会議でこの概念をJCRリックライダーに伝えました。[ 12 ]マッカーシーは、最も初期のタイムシェアリングシステムのうち3つ( 1961年の互換タイムシェアリングシステム、1962年のBBNタイムシェアリングシステム、 1963年のダートマスタイムシェアリングシステム)の開発に尽力しました。

1959年、アナトリー・キトフはソ連共産党中央委員会に、計算センターのネットワークに基づいてソ連軍とソ連経済の管理を再編成するための詳細な計画を提案した。[ 13 ]キトフの提案は拒否され、後に1962年のOGAS経済管理ネットワークプロジェクトも拒否された。[ 14 ]

1960年代に、[ 15 ] [ 16 ]ポール・バランとドナルド・デイヴィスはそれぞれ独立して、ネットワーク上のコンピュータ間のデータ通信にパケット交換の概念を発明しました。 [ 17 ] [ 18 ] [ 19 ] [ 20 ]バランの研究は、分散型ネットワーク全体にわたるメッセージブロックの適応型ルーティングを取り上げましたが、ソフトウェアスイッチを備えたルータや、ネットワーク自体ではなくユーザーが信頼性を提供するというアイデアは含まれていませんでした。[ 21 ] [ 22 ] [ 23 ] [ 24 ]デイヴィスの階層型ネットワーク設計には、高速ルータ、通信プロトコル、エンドツーエンドの原則の本質が含まれていました。[ 25 ] [ 26 ] [ 27 ] [ 28 ]英国国立物理学研究所のローカルエリアネットワークであるNPLネットワークは、1968年から69年にかけて768 kbit/sのリンクを使用してこの概念の実装を先導しました。[ 29 ] [ 27 ] [ 30 ]バランとデイヴィスの発明はどちらもコンピュータネットワークの発展に影響を与えた画期的な貢献でした。[ 31 ] [ 32 ] [ 33 ] [ 34 ]

ARPANET(1969年~1974年)

1962年と1963年に、JCRリックライダーはオフィスの同僚に一連のメモを送り、「銀河系コンピュータネットワーク」という概念について議論しました。これは、コンピュータユーザー間の一般的な通信を可能にするコンピュータネットワークです。これは最終的に、1969年に開始されたARPANETの基礎となりました。[ 35 ]その年、 ARPANETの最初の4つのノードが、カリフォルニア大学ロサンゼルス校、スタンフォード研究所、カリフォルニア大学サンタバーバラ校、ユタ大学の間で50 kbit/sの回線を使用して接続されました。[ 35 ] [ 36 ]主にボブ・カーンによって設計されたこのネットワークのルーティング、フロー制御、ソフトウェア設計、ネットワーク制御は、ボルト・ベラネック&ニューマンに勤務するIMPチームによって開発されました。[ 37 ] [ 38 ] [ 39 ] 1970年代初頭、レナード・クラインロックはパケット交換ネットワークの性能をモデル化する数学的研究を行い、これがARPANETの開発の基盤となった。[ 40 ] [ 41 ] 1970年代後半に学生のファルーク・カモウンと行った階層型ルーティングに関する理論的研究は、今日のインターネットの運用に非常に重要である。[ 42 ] [ 43 ]

1973年、ピーター・カースタインはユニバーシティ・カレッジ・ロンドン(UCL)でインターネットワーキングを実践し、ARPANETを英国の学術ネットワークに接続しました。これは初の国際的な異機種コンピュータネットワークでした。[ 44 ] [ 45 ]同年、ロバート・メトカーフはゼロックスPARCでイーサネットについて説明する正式なメモを書きました。[ 46 ]これは、デビッド・ボッグスと共同で作成したローカルエリアネットワーキングシステムです。[ 47 ]これは、 1960年代後半にハワイ大学でノーマン・エイブラムソンとフランクリン・クオが開始したパケット無線のALOHAnetに触発されました。 [ 48 ] [ 49 ]メトカーフとボッグスは、ジョン・ショック、エドワード・タフトとともに、インターネットワーキング用のPARCユニバーサルパケットも開発しました。[ 50 ]同年、ルイ・プーザンが指揮するフランスのCYCLADESネットワークは、ネットワーク自体の集中型サービスではなく、ホストにデータの信頼性の高い配信の責任を負わせた[ 51 ]

インターネット(1974年~現在)

1974年、ヴィント・サーフとボブ・カーンはインターネットワーキングに関する画期的な論文「パケットネットワーク相互通信プロトコル」を発表しました。[ 52 ]同年後半、サーフ、ヨゲン・ダラル、カール・サンシャインは最初の伝送制御プロトコル(TCP)仕様であるRFC 675を執筆し、インターネットワーキングの略称として「インターネット」という用語を生み出しました。 [ 53 ] 1976年7月、メトカーフとボッグスは論文「イーサネット:ローカルコンピュータネットワークのための分散パケットスイッチング」を発表しました。[ 54 ]そして1977年12月、バトラー・ランプソンとチャールズ・P・サッカーと共に、この発明により米国特許4063220Aを取得しました。[ 55 ] [ 56 ]

1976年、データポイント社のジョン・マーフィーは、ストレージデバイスを共有するために最初に使用されたトークンパッシングネットワークであるARCNETを作成しました。1979年、ロバート・メトカーフはイーサネットをオープンスタンダードにすることを追求しました。 [ 57 ] 1980年、イーサネットはオリジナルの2.94 Mbit/sプロトコルから10 Mbit/sプロトコルにアップグレードされました。これはロン・クレイン、ボブ・ガーナー、ロイ・オガス、[ 58 ]ハル・マレー、デイブ・レデル、ヨゲン・ダラルによって開発されました。[ 59 ] 1986年、米国国立科学財団(NSF)は、さまざまなNSF資金提供を受けた施設を相互に接続し、地域の研究教育ネットワークにも接続する汎用研究ネットワークとして、米国国立科学財団ネットワーク(NSFNET)を立ち上げました。 [ 35 ]

1995年には、イーサネットの伝送速度容量は10Mbit/sから100Mbit/sに向上しました。1998年までに、イーサネットは1Gbit/sの伝送速度をサポートしました。その後、最大800Gbit/sの高速化が追加されました(2025年現在)。イーサネットのスケーリングは、その継続的な利用に貢献しています。[ 57 ] 1980年代から1990年代にかけて、工場、自動車、航空機において組み込みシステムの重要性が増すにつれて、組み込みコンピュータ間の通信を可能にするネットワークプロトコルが開発されました。1990年代後半から2000年代にかけて、ユビキタスコンピューティングとIoT(モノのインターネット)が普及しました。[ 60 ] [ 61 ]

商用利用

1960年、商用航空会社予約システムの半自動ビジネス研究環境(SABRE)が、2台のメインフレームを接続してオンラインになりました。1965年、ウエスタンエレクトリックは、交換機ファブリックにコンピュータ制御を実装した最初の広く普及した電話交換機を発表しました。1972年、商用サービスが初めてヨーロッパの実験的な公衆データネットワークに導入されました。 [ 62 ] [ 63 ] ヨーロッパ、北米、日本の公衆データネットワークは、1970年代後半にX.25を使用し始め、 X.75と相互接続されました。[ 18 ]この基礎インフラストラクチャは、1980年代にTCP/IPネットワークを拡張するために使用されました。[ 64 ] 1977年、最初の長距離光ファイバーネットワークがカリフォルニア州ロングビーチのGTEによって導入されました。

ハードウェア

ネットワークリンク

コンピュータネットワークを形成するためにデバイスを接続するために使用される伝送媒体には、電気ケーブル、光ファイバー、自由空間などがあります。OSI参照モデルでは、これらの媒体を処理するソフトウェアは、第1層と第2層(物理層とデータリンク層)で定義されています。一般的なネットワーク技術の例としては、以下のものがあります。

- イーサネットは、ローカルエリアネットワーク(LAN)において銅線や光ファイバーなどのメディアを使用する、広く普及しているネットワーク技術です。イーサネットを介してネットワーク接続されたデバイス間の通信を可能にするメディアおよびプロトコルの標準は、IEEE 802.3で定義されています。

- 無線LAN規格は電波を使用します。一部の規格では、伝送媒体として赤外線信号を使用します。

- 電力線通信では、建物の電力ケーブルを使用してデータを送信します。

有線

コンピュータ ネットワークでは、次のクラスの有線テクノロジが使用されます。

- 同軸ケーブルは、ケーブルテレビシステム、オフィスビル、その他の作業現場におけるローカルエリアネットワークに広く使用されています。伝送速度は2億ビット/秒から5億ビット/秒以上までの範囲です。

- ITU-T G.hnテクノロジーは、既存の家庭内配線(同軸ケーブル、電話線、電力線) を使用して高速ローカル エリア ネットワークを構築します。

- ツイストペアケーブルは、有線イーサネットなどの規格で使用されます。通常、音声とデータの両方の伝送に使用できる4対の銅線ケーブルで構成されています。2本の線を撚り合わせることで、クロストークと電磁誘導を低減できます。伝送速度は2Mbit/sから10Gbit/sの範囲です。ツイストペアケーブルには、シールドなしツイストペア(UTP)とシールド付きツイストペア(STP)の2種類があります。各形式には複数のカテゴリ定格があり、様々なシナリオでの使用を想定して設計されています。

- 光ファイバーは、レーザーと光増幅器を介してデータを表す光パルスを伝送するガラス繊維です。金属線と比較した光ファイバーの利点として、伝送損失が非常に低く、電気的干渉を受けにくいことが挙げられます。高密度波長分割多重方式を使用することで、光ファイバーは異なる波長の光で複数のデータストリームを同時に伝送できるため、データ送信速度が最大1秒あたり数兆ビットまで大幅に向上します。光ファイバーは、非常に高いデータレートを伝送する長距離ケーブルに使用でき、大陸間を結ぶ海底通信ケーブルにも使用されます。光ファイバーには、シングルモード光ファイバー(SMF)とマルチモード光ファイバー(MMF)の2つの基本的なタイプがあります。[ 65 ]

無線

ネットワーク接続は、無線またはその他の電磁通信手段を使用してワイヤレスで確立できます。

- 地上マイクロ波 – 地上マイクロ波通信は、衛星放送受信アンテナに似た地上設置型の送信機と受信機を使用します。地上マイクロ波は低ギガヘルツ帯であるため、すべての通信は見通し内でのみ可能です。中継局間の距離は約64km(40マイル)です。

- 通信衛星 – 衛星もマイクロ波を介して通信を行います。衛星は宇宙空間に配置され、通常は赤道上空35,400 km(22,000マイル)の静止軌道上に設置されています。これらの地球周回システムは、音声、データ、テレビ信号の受信と中継が可能です。

- 携帯電話ネットワークは複数の無線通信技術を利用しています。システムはカバー地域を複数の地理的エリアに分割し、各エリアには低電力トランシーバーが接続されています。

- 無線およびスペクトラム拡散技術 – 無線LANは、デジタル携帯電話に類似した高周波無線技術を使用します。無線LANは、スペクトラム拡散技術を用いて、限られたエリア内で複数のデバイス間の通信を可能にします。IEEE 802.11は、Wi-Fiとして知られるオープンスタンダードの無線電波技術の共通規格を定義しています。

- 自由空間光通信では、通信に可視光または不可視光を使用します。ほとんどの場合、見通し内伝播が使用されるため、通信デバイスの物理的な配置が制限されます。

- 電波と光学的手段を介してインターネットを惑星間次元に拡張する、惑星間インターネット。[ 66 ]

- IP over Avian Carriers は、 RFC 1149として発行された、ユーモラスなエイプリルフールのRCF (Request for Comments)でした。2001年に実際に実装されました。[ 67 ]

最後の 2 つのケースでは、往復の遅延時間が大きいため、双方向の通信は遅くなりますが、大量の情報の送信を妨げることはありません (スループットは高くなります)。

ネットワークノード

ネットワークは、物理的な伝送媒体に加えて、ネットワークインターフェースコントローラ、リピーター、ハブ、ブリッジ、スイッチ、ルーター、モデム、ファイアウォールといった基本的なシステム構成要素から構成されます。機器は多くの場合、複数の構成要素で構成され、複数の機能を実行することがあります。

ネットワークインターフェース

.jpg/440px-ForeRunnerLE_25_ATM_Network_Interface_(1).jpg)

ネットワークインターフェースコントローラ(NIC)は、コンピュータをネットワークメディアに接続し、低レベルのネットワーク情報を処理する機能を持つコンピュータハードウェアです。例えば、NICにはケーブルを接続するコネクタや、無線送受信用のアンテナ、そして関連回路が搭載されている場合があります。

イーサネットネットワークでは、各NICに固有のメディアアクセス制御(MAC)アドレスが割り当てられます。このアドレスは通常、コントローラの永続メモリに保存されます。ネットワークデバイス間のアドレス競合を避けるため、電気電子学会(IEEE)がMACアドレスの一意性を維持・管理しています。イーサネットMACアドレスのサイズは6オクテットです。上位3オクテットはNICメーカーを識別するために予約されています。メーカーは、割り当てられたプレフィックスのみを使用して、製造するすべてのイーサネットインターフェースの下位3オクテットを一意に割り当てます。

リピーターとハブ

リピーターは、ネットワーク信号を受信し、不要なノイズを除去して再生する電子機器です。信号はより高い出力レベルで、または障害物の反対側に再送信されるため、信号は劣化することなく長距離を伝送できます。ほとんどのツイストペアイーサネット構成では、100メートルを超えるケーブルにはリピーターが必要です。光ファイバーの場合、リピーター間の距離は数十キロメートル、場合によっては数百キロメートルにもなります。

リピータはOSI参照モデルの物理層で動作しますが、信号を再生成するには多少の時間がかかります。これにより伝播遅延が発生し、ネットワークのパフォーマンスに影響を与え、正常な機能に影響を及ぼす可能性があります。そのため、多くのネットワークアーキテクチャでは、ネットワーク内で使用されるリピータの数に制限を設けています(例えば、Ethernetの5-4-3ルールなど) 。

複数のポートを備えたイーサネットリピーターは、イーサネットハブと呼ばれます。リピーターハブは、ネットワーク信号の調整と分配に加え、ネットワークの衝突検出と障害分離にも役立ちます。LANにおけるハブとリピーターは、現代のネットワークスイッチによってほぼ廃止されています。

ブリッジとスイッチ

ネットワークブリッジとネットワークスイッチは、ハブとは異なり、通信に関係するポートにのみフレームを転送するのに対し、ハブはすべてのポートにフレームを転送します。ブリッジは2つのポートしかありませんが、スイッチはマルチポートブリッジと考えることができます。スイッチは通常、多数のポートを備えているため、デバイスのスター型トポロジーを容易に構築でき、追加のスイッチをカスケード接続することもできます。

ブリッジとスイッチはOSI参照モデルのデータリンク層(第2層)で動作し、2つ以上のネットワークセグメント間のトラフィックをブリッジして単一のローカルネットワークを形成します。どちらも、各フレームの宛先MACアドレスに基づいてポート間でデータフレームを転送するデバイスです。 [ 68 ] 受信したフレームの送信元アドレスを調べることで、物理ポートとMACアドレスの関連付けを学習し、必要な場合にのみフレームを転送します。未知の宛先MACアドレスが対象とされている場合、デバイスは送信元を除くすべてのポートに要求をブロードキャストし、応答からその場所を特定します。

ブリッジとスイッチはネットワークの衝突ドメインを分割しますが、ブロードキャストドメインは1つに維持されます。ブリッジとスイッチによるネットワークのセグメンテーションは、大規模で混雑したネットワークを、より小規模で効率的なネットワークの集合体に分割するのに役立ちます。

ルーター

ルーターは、パケットに含まれるアドレス情報またはルーティング情報を処理することで、ネットワーク間でパケットを転送するインターネットワーキングデバイスです。ルーティング情報は、多くの場合、ルーティングテーブルと連携して処理されます。ルーターはルーティングテーブルを使用してパケットの転送先を決定するため、大規模ネットワークでは非効率的なブロードキャストパケットを必要としません。

モデム

モデム(変復調器)は、元々デジタルネットワークトラフィック用として設計されていない有線、または無線を介してネットワークノードを接続するために使用されます。このために、1つまたは複数の搬送波信号がデジタル信号によって変調され、伝送に必要な特性を持つように調整可能なアナログ信号が生成されます。初期のモデムは、標準的な音声電話回線を介して送信される音声信号を変調していました。モデムは、デジタル加入者線技術を使用する電話回線や、 DOCSIS技術を使用するケーブルテレビシステムで、現在でも広く使用されています。

ファイアウォール

ファイアウォールは、ネットワークのセキュリティとアクセスルールを制御するネットワークデバイスまたはソフトウェアです。ファイアウォールは、安全な内部ネットワークと、インターネットなどの潜在的に安全でない外部ネットワークとの間の接続に挿入されます。ファイアウォールは通常、認識されていないソースからのアクセス要求を拒否し、認識されたソースからのアクションを許可するように設定されます。サイバー攻撃の絶え間ない増加に伴い、ネットワークセキュリティにおけるファイアウォールの重要な役割はますます重要になっています。

コミュニケーション

プロトコル

通信プロトコルとは、ネットワーク上で情報を交換するための一連の規則です。通信プロトコルには、コネクション指向型かコネクションレス型か、回線交換型かパケット交換型かなど、様々な特性があります。

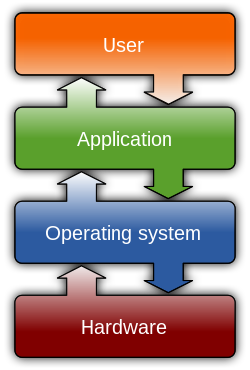

プロトコルスタックは、多くの場合OSI参照モデルに基づいて構築され、通信機能はプロトコル層に分割されます。各層は下位層のサービスを活用し、最下層はメディアを介して情報を送信するハードウェアを制御します。プロトコル階層化は、コンピュータネットワークの分野で広く用いられています。プロトコルスタックの重要な例として、ワールドワイドウェブプロトコルであるHTTPが挙げられます。HTTPはインターネットプロトコルであるTCP over IP上で動作し、TCP over IPはWi-FiプロトコルであるIEEE 802.11上で動作します。このスタックは、無線ルーターとパソコン 間でウェブにアクセスする際に使用されます。

パケット

現代のコンピュータネットワークのほとんどは、パケットモード伝送に基づくプロトコルを使用しています。ネットワークパケットとは、パケット交換ネットワーク によって伝送されるフォーマットされたデータ単位です。

パケットは、制御情報とユーザーデータ(ペイロード)の2種類のデータで構成されます。制御情報は、ネットワークがユーザーデータを配信するために必要なデータ(送信元および宛先ネットワークアドレス、エラー検出コード、シーケンス情報など)を提供します。通常、制御情報はパケットヘッダーとトレーラーに含まれ、その間にペイロードデータが配置されます。

パケットを使用すると、回線交換ネットワークの場合よりも、伝送媒体の帯域幅をユーザー間でより効率的に共有できます。あるユーザーがパケットを送信していないときは、リンクは他のユーザーからのパケットで埋められるため、リンクが過度に使用されない限り、比較的干渉を少なくしてコストを共有できます。多くの場合、パケットがネットワークを通過するために必要な経路はすぐには利用できません。その場合、パケットはキューに入れられ、リンクが空くまで待機します。

パケットネットワークの物理リンク技術では、通常、パケットのサイズが特定の最大転送単位(MTU)に制限されます。長いメッセージは転送前に断片化され、パケットが到着すると再構成されて元のメッセージに戻ります。

一般的なプロトコル

インターネットプロトコルスイート

TCP/IPとも呼ばれるインターネットプロトコルスイートは、あらゆる現代ネットワークの基盤です。インターネットプロトコル(IP)を用いたデータグラム伝送によって構成される、本質的に信頼性の低いネットワーク上で、コネクションレス型およびコネクション指向型のサービスを提供します。このプロトコルスイートの中核は、インターネットプロトコルバージョン4(IPv4)および、アドレス指定機能が大幅に拡張された次世代プロトコルであるIPv6のアドレス指定、識別、ルーティング仕様を定義しています。インターネットプロトコルスイートは、インターネットを定義するプロトコルセットです。[ 69 ]

IEEE 802

IEEE 802は、ローカルエリアネットワーク(LAN)およびメトロポリタンエリアネットワーク(MEN)を扱うIEEE規格群です。IEEE 802プロトコルスイートは、多様なネットワーク機能を提供します。これらのプロトコルはフラットなアドレス指定方式を採用しており、主にOSI参照モデルのレイヤー1およびレイヤー2で動作します。

例えば、MACブリッジング(IEEE 802.1D )は、スパニングツリープロトコルを使用してイーサネットパケットのルーティングを扱います。IEEE 802.1QはVLANについて説明し、IEEE 802.1Xはポートベースのネットワークアクセス制御プロトコルを定義します。これはVLANで使用される認証メカニズムの基礎となります[ 70 ](ただし、WLANにも使用されています[ 71 ])。これは、家庭のユーザーが「ワイヤレスアクセスキー」を入力するときに表示されるものです。

イーサネット

イーサネットは、有線LANで使用される技術群です。これは、米国電気電子学会(IEEE)が発行する IEEE 802.3と呼ばれる一連の規格によって規定されています。

無線LAN

IEEE 802.11規格に基づく無線LAN( WLANまたはWiFiとも呼ばれる)は、今日の家庭ユーザーにとってIEEE 802プロトコルファミリーの中で最もよく知られている規格と言えるでしょう。IEEE 802.11は、有線イーサネットと多くの共通点を持っています。

ソネット/SDH

同期光ネットワーク(SONET)と同期デジタルハイアラーキ(SDH)は、レーザーを用いて光ファイバー上で複数のデジタルビットストリームを転送する標準化された多重化プロトコルです。これらは元々、主に回線交換型デジタル電話をサポートするために、様々なソースからの回線モード通信を転送するために設計されました。しかし、プロトコル中立性とトランスポート指向の機能により、SONET/SDHは非同期転送モード(ATM)フレームの転送にも当然の選択肢となりました。

非同期転送モード

非同期転送モード(ATM)は、通信ネットワークのスイッチング技術です。非同期時分割多重方式を採用し、データを小さな固定サイズのセルにエンコードします。これは、可変サイズのパケットまたはフレームを使用するインターネットプロトコルスイートやイーサネットなどの他のプロトコルとは異なります。ATMは、回線交換型ネットワークとパケット交換型ネットワークの両方と類似点を持っています。そのため、従来の高スループットデータトラフィックと、音声や動画などのリアルタイムで低遅延なコンテンツの両方を処理する必要があるネットワークに適しています。ATMはコネクション指向モデルを採用しており、実際のデータ交換を開始する前に、2つのエンドポイント間に仮想回線を確立する必要があります。

ATMはインターネットサービスプロバイダーと家庭ユーザー間の接続であるラストマイルにおいて依然として役割を果たしている。 [ 72 ]

携帯電話規格

デジタル携帯電話規格には、GSM(グローバルシステム)、 GPRS(汎用パケット無線サービス)、 cdmaOne、CDMA2000、EV-DO(エボリューション・データ・オプティマイズド)、 EDGE(拡張データレート)、UMTS (ユニバーサルモバイルテレコミュニケーションズシステム) 、 DECT(デジタル拡張コードレステレコミュニケーションズ) 、 IS-136/TDMA(デジタルAMPS )、iDEN(統合デジタル拡張ネットワーク)など、さまざまな規格があります。[ 73 ]

ルーティング

ルーティングとは、ネットワークトラフィックを伝送するためのネットワークパスを選択するプロセスです。ルーティングは、回線交換ネットワークやパケット交換ネットワークなど、多くの種類のネットワークで実行されます。

パケット交換ネットワークでは、ルーティングプロトコルが中間ノードを経由してパケット転送を指示します。中間ノードは通常、ルーター、ブリッジ、ゲートウェイ、ファイアウォール、スイッチなどのネットワークハードウェアデバイスです。汎用コンピュータもパケット転送とルーティングを実行できますが、専用のハードウェアがないため、パフォーマンスが制限される場合があります。ルーティングプロセスは、様々なネットワーク宛先への経路を記録したルーティングテーブルに基づいて転送を指示します。ほとんどのルーティングアルゴリズムは、一度に1つのネットワークパスのみを使用します。マルチパスルーティング技術は、複数の代替パスの使用を可能にします。

ルーティングは、ネットワークアドレスが構造化されており、類似したアドレスはネットワーク内での近接性を示すという前提において、ブリッジングとは対照的です。構造化アドレスでは、ルーティングテーブル内の単一のエントリでデバイスグループへの経路を表すことができます。大規模ネットワークでは、ルーターで使用される構造化アドレスは、ブリッジングで使用される非構造化アドレスよりも優れたパフォーマンスを発揮します。構造化IPアドレスはインターネットで使用されます。非構造化MACアドレスは、イーサネットなどのローカルエリアネットワークにおけるブリッジングに使用されます。

建築

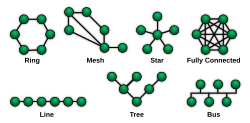

トポロジー

ネットワークノードやリンクの物理的または地理的な位置は、一般的にネットワークに比較的影響を与えませんが、ネットワークの相互接続トポロジは、スループットと信頼性に大きな影響を与える可能性があります。バス型やスター型ネットワークなど、多くの技術では、単一の障害がネットワーク全体の機能停止につながる可能性があります。一般的に、相互接続の数が多いほどネットワークの堅牢性は高まりますが、その分、導入コストも高くなります。そのため、ほとんどのネットワーク図は、ネットワークホストの論理的な相互接続を示す ネットワークトポロジに基づいて構成されます。

一般的なトポロジは次のとおりです。

- バス型ネットワーク:すべてのノードが共通の媒体に接続され、その媒体に沿って接続されます。これは、 10BASE5および10BASE2と呼ばれる初期のイーサネットで使用されていたレイアウトです。これはデータリンク層では今でも一般的なトポロジですが、現代の物理層ではポイントツーポイントリンクが使用され、スター型またはツリー型を形成します。

- スターネットワーク:すべてのノードが特別な中央ノードに接続されます。これは、小規模なスイッチ型イーサネットLANで見られる典型的なレイアウトで、各クライアントが中央のネットワークスイッチに接続します。また、無線LANでは論理的に、各無線クライアントが中央の無線アクセスポイントに接続します。

- リングネットワーク:各ノードは左右の隣接ノードに接続され、すべてのノードが接続され、各ノードは左または右のノードを通過することで他のノードに到達できます。トークンリングネットワークやファイバー分散データインターフェース(FDDI)は、このようなトポロジを採用していました。

- メッシュ ネットワーク: 各ノードは任意の数の隣接ノードに接続され、任意のノードから他のノードへのトラバーサルが少なくとも 1 つ存在します。

- 完全に接続されたネットワーク: 各ノードはネットワーク内の他のすべてのノードに接続されます。

- ツリーネットワーク:ノードは階層的に配置されます。これは、複数のスイッチを備え、冗長メッシュのない大規模なイーサネットネットワークに適したトポロジです。

ネットワーク内のノードの物理的なレイアウトは、必ずしもネットワークトポロジを反映するとは限りません。例えば、FDDIではネットワークトポロジはリング型ですが、隣接するすべての接続を中央の物理的な場所を経由してルーティングできるため、物理的なトポロジはスター型になることがよくあります。ただし、物理的なレイアウトは完全に無関係というわけではありません。共通のダクトや機器の配置は、火災、停電、浸水などの問題により、単一障害点となる可能性があります。

オーバーレイネットワーク

オーバーレイネットワークは、別のネットワーク上に構築される仮想ネットワークです。オーバーレイネットワーク内のノードは、仮想リンクまたは論理リンクによって接続されます。各リンクは、基盤となるネットワーク内のパス(多くの場合、多数の物理リンクを経由するパス)に対応します。オーバーレイネットワークのトポロジは、基盤となるネットワークのトポロジとは異なる場合があります(多くの場合、異なります)。例えば、多くのピアツーピアネットワークはオーバーレイネットワークです。これらは、インターネット上で動作する仮想リンクシステムのノードとして構成されます。[ 74 ]

オーバーレイ ネットワークは、データ ネットワークが開発される以前、つまりコンピューターがモデムを使用して電話回線経由で接続されていたネットワークの初期の頃から使用されてきました。

オーバーレイネットワークの最も顕著な例はインターネットそのものです。インターネット自体は当初、電話網のオーバーレイとして構築されました。[ 74 ]今日でも、各インターネットノードは、トポロジーや技術が大きく異なるサブネットワークのメッシュを介して、事実上あらゆるノードと通信できます。アドレス解決とルーティングは、完全に接続されたIPオーバーレイネットワークをその基盤となるネットワークにマッピングする手段です。

オーバーレイネットワークのもう一つの例は、分散ハッシュテーブルです。これは、キーをネットワーク内のノードにマッピングします。この場合、基盤となるネットワークはIPネットワークであり、オーバーレイネットワークはキーでインデックス付けされたテーブル(実際にはマップ)です。

オーバーレイ ネットワークは、サービス品質保証を通じて高品質のストリーミング メディアを実現するなど、インターネット ルーティングを改善する方法として提案されてきました。IntServ 、DiffServ、IP マルチキャストなどの以前の提案は、ネットワーク内のすべてのルーターを変更する必要があるという理由から、広く受け入れられていませんでした。一方、オーバーレイ ネットワークは、インターネット サービス プロバイダーの協力なしに、オーバーレイ プロトコル ソフトウェアを実行するエンド ホストに段階的に導入できます。オーバーレイ ネットワークは、2 つのオーバーレイ ノード間の基盤となるネットワークでパケットがどのようにルーティングされるかは制御できませんが、たとえば、メッセージが宛先に到達する前に通過するオーバーレイ ノードの順序を制御することはできます。

例えば、アカマイ・テクノロジーズは、信頼性と効率性に優れたコンテンツ配信(マルチキャストの一種)を提供するオーバーレイネットワークを管理しています。学術研究には、エンドシステムマルチキャスト、 [ 75 ] 、レジリエントルーティング、サービス品質の研究などが含まれます。

規模

| 規模別のコンピュータネットワークの種類 |

|---|

|

ネットワークは、物理的な容量、組織の目的、ユーザー認証、アクセス権など、様々な特性や特徴によって特徴付けられます。また、物理的な範囲、つまり地理的な規模による分類方法もあります。

ナノスケールネットワーク

ナノスケールネットワークは、メッセージキャリアを含む主要コンポーネントをナノスケールで実装し、マクロスケールの通信メカニズムとは異なる物理原理を活用します。ナノスケール通信は、生物系に見られるような非常に小さなセンサーやアクチュエータへの通信を拡張し、他の通信技術では過酷すぎる環境でも動作する傾向があります。[ 76 ]

パーソナルエリアネットワーク

パーソナルエリアネットワーク(PAN)は、個人に近いコンピュータや様々な情報技術機器間の通信に使用されるコンピュータネットワークです。PANで使用される機器の例としては、パーソナルコンピュータ、プリンタ、ファックス、電話、PDA、スキャナ、ビデオゲーム機などがあります。PANには有線デバイスと無線デバイスが含まれます。PANの通信範囲は通常10メートルです。[ 77 ]有線PANは通常、USBやFireWire接続で構築され、無線PANは通常、 Bluetoothや赤外線通信などの技術で形成されます。

ローカルエリアネットワーク

ローカルエリアネットワーク(LAN)は、家庭、学校、オフィスビル、あるいは近接した建物群など、地理的に限られた範囲内のコンピュータやデバイスを接続するネットワークです。有線LANは、一般的にイーサネット技術に基づいています。ITU -T G.hnなどの他のネットワーク技術も、同軸ケーブル、電話線、電力線などの既存の配線を利用して有線LANを構築する方法を提供しています。[ 78 ]

LANは、ルーターを介して広域ネットワーク(WAN)に接続できます。WANと比較すると、LANの特徴として、データ転送速度が速いこと、接続範囲が限定されていること、専用線に依存しないことなどが挙げられます。現在のイーサネットやその他のIEEE 802.3 LAN技術は、最大100 Gbit/sを超えるデータ転送速度で動作し、[ 79 ] 2010年にIEEEによって標準化されました。

- ホームエリアネットワーク(HAN)は、家庭内LANの一種で、一般的に家庭内に設置されるデジタル機器(通常は少数のパソコンと、プリンターやモバイルコンピューティング機器などの周辺機器)間の通信に使用されます。重要な機能の一つはインターネットアクセスの共有であり、多くの場合、ケーブルインターネット接続またはデジタル加入者線(DSL)プロバイダーを介したブロードバンドサービスが利用されます。

- ストレージエリアネットワーク(SAN)は、統合されたブロックレベルのデータストレージへのアクセスを提供する専用ネットワークです。SANは主に、ディスクアレイ、テープライブラリ、光ジュークボックスなどのストレージデバイスをサーバーからアクセス可能にするために使用され、ストレージはオペレーティングシステムに対してローカルに接続されたデバイスとして表示されます。SANは通常、他のデバイスからローカルエリアネットワーク経由でアクセスできない独自のストレージデバイスネットワークを備えています。SANのコストと複雑さは2000年代初頭に低下し、大企業から中小企業まで、幅広い環境で導入できるようになりました。

キャンパスエリアネットワーク

キャンパスエリアネットワーク(CAN)は、限られた地理的エリア内のLANを相互接続することで構成されます。ネットワーク機器(スイッチ、ルーター)と伝送媒体(光ファイバー、Cat5ケーブルなど)は、キャンパスのテナントまたは所有者(企業、大学、政府機関など)がほぼすべてを所有しています。例えば、大学のキャンパスネットワークは、大学や学部、図書館、学生寮など、キャンパス内の様々な建物を繋ぐことが多いです。

バックボーンネットワーク

バックボーンネットワークは、コンピュータネットワークインフラストラクチャの一部であり、異なるLANまたはサブネットワーク間で情報を交換するためのパスを提供します。バックボーンは、同一建物内、異なる建物間、または広範囲にわたる多様なネットワークを結び付けることができます。ネットワークバックボーンを設計する際には、ネットワークのパフォーマンスとネットワークの輻輳が重要な要素となります。通常、バックボーンネットワークの容量は、それに接続されている個々のネットワークの容量よりも大きくなります。

例えば、大企業では、世界中に点在する部門間を接続するためにバックボーンネットワークを構築することがあります。部門間のネットワークを結び付ける機器がネットワークバックボーンを構成します。バックボーンネットワークのもう一つの例は、インターネットバックボーンです。これは、光ファイバーケーブルと光ネットワークを組み合わせた大規模なグローバルシステムであり、広域ネットワーク(WAN)、メトロネットワーク、地域ネットワーク、国内ネットワーク、そして大洋横断ネットワーク間で大量のデータを伝送します。

- エンタープライズプライベート ネットワークまたはイントラネットは、単一の組織がそのオフィスの場所 (生産拠点、本社、リモート オフィス、ショップなど) を相互接続してコンピュータ リソースを共有できるように構築するネットワークです。

メトロポリタンエリアネットワーク

メトロポリタンエリア ネットワーク(MAN) は、大都市圏規模の地理的領域内のユーザーとコンピュータ リソースを相互接続する大規模なコンピュータ ネットワークです。

広域ネットワーク

広域ネットワーク(WAN)は、都市や国、さらには大陸間距離など、広大な地理的領域をカバーするコンピュータネットワークです。WANは、電話線、ケーブル、電波など、様々なメディアを組み合わせた通信チャネルを使用します。WANは、電話会社などの通信事業者が提供する伝送設備を利用することがよくあります。WANテクノロジーは、一般的にOSI参照モデルの下位3層、すなわち物理層、データリンク層、ネットワーク層で機能します。

グローバルエリアネットワーク

グローバルエリアネットワーク(GAN)は、任意の数の無線LANや衛星通信エリアなどにまたがるモバイルユーザーをサポートするために使用されるネットワークです。モバイル通信における主要な課題は、あるローカル通信エリアから次のローカル通信エリアへの通信のハンドオフです。IEEEプロジェクト802では、このハンドオフは複数の地上無線LANを介したハンドオフを伴います。[ 80 ]

範囲

イントラネットとは、通常企業によって私的に管理される利害関係者のコミュニティであり、許可されたユーザー(従業員など)のみがアクセスできます。[ 81 ]イントラネットはインターネットに接続する必要はありませんが、一般的に接続は制限されています。エクストラネットはイントラネットの拡張であり、イントラネット外のユーザー(取引先、顧客など)との安全な通信を可能にします。[ 81 ]

ネットワークは通常、それを所有する組織によって管理されます。プライベート企業ネットワークでは、イントラネットとエクストラネットが組み合わされている場合があります。また、単一の所有者が存在せず、事実上無制限のグローバル接続を可能にするインターネットへのネットワークアクセスを提供する場合もあります。

イントラネット

イントラネットとは、単一の管理主体によって管理されるネットワークの集合体です。イントラネットでは通常、インターネットプロトコルと、Webブラウザやファイル転送アプリケーションなどのIPベースのツールが使用されます。管理主体は、イントラネットの利用を許可されたユーザーのみに制限します。一般的に、イントラネットは組織の内部LANを指します。大規模なイントラネットには通常、ユーザーに組織の情報を提供するためのWebサーバーが少なくとも1台設置されています。

エクストラネット

エクストラネットとは、単一の組織の管理下にあるネットワークですが、特定の外部ネットワークへの接続が限定的にサポートされています。例えば、ある組織がビジネスパートナーや顧客とデータを共有するために、イントラネットの一部へのアクセスを提供する場合があります。これらの外部組織は、セキュリティの観点から必ずしも信頼できるとは限りません。エクストラネットへのネットワーク接続は、多くの場合、WANテクノロジーを介して実装されますが、必ずしもそうとは限りません。

インターネット

インターネットワークとは、上位層のネットワーク プロトコルを使用し、ルーターを使用して相互に接続することで、複数の異なるタイプのコンピュータ ネットワークを接続し、単一のコンピュータ ネットワークを形成することです。

インターネットは、インターネットワークの最大の例です。政府、学術機関、企業、公共機関、そして民間のコンピュータネットワークが相互接続されたグローバルシステムです。インターネットプロトコルスイートのネットワーク技術を基盤としています。米国国防総省の国防高等研究計画局( DARPA)が開発したARPANET(Advanced Research Projects Agency Network )の後継です。インターネットは、銅線通信と光ネットワークバックボーンを利用して、ワールドワイドウェブ(WWW)、モノのインターネット(IoT) 、ビデオ転送、そして幅広い情報サービスを 実現しています。

インターネットの参加者は、数百種類もの文書化され、多くの場合標準化されたプロトコルを用いて、多様な方式を採用しています。これらのプロトコルは、インターネットプロトコルスイートおよびIPアドレスシステムと互換性があり、インターネット割り当て番号局(IANA)とアドレスレジストリによって管理されています。サービスプロバイダーや大企業は、ボーダーゲートウェイプロトコル(BGP)を介してアドレス空間の到達可能性に関する情報を交換し、世界規模で冗長化された伝送経路のメッシュを形成しています。

ダークネット

ダークネットとは、通常はインターネット上で実行されるオーバーレイネットワークであり、専用のソフトウェアを介してのみアクセスできます。これは匿名化されたネットワークであり、信頼できるピア(友人(F2F)[ 83 ]と呼ばれることもあります)間のみで 、非標準のプロトコルとポートを使用して接続が行われます。

ダークネットは、共有が匿名である(つまり、IPアドレスが公開されない)という点で他の分散型ピアツーピアネットワークとは異なり、そのためユーザーは政府や企業の干渉をほとんど恐れることなく通信することができます。[ 84 ]

仮想プライベートネットワーク

仮想プライベートネットワーク(VPN)は、ノード間のリンクの一部が物理的な回線ではなく、より大規模なネットワーク(インターネットなど)内のオープン接続または仮想回線によって伝送されるオーバーレイネットワークです。仮想ネットワークのデータリンク層プロトコルは、より大規模なネットワークを介してトンネリングされると言われています。一般的な用途の一つは、パブリックインターネットを介した安全な通信ですが、VPNには認証やコンテンツの暗号化といった明示的なセキュリティ機能は必要ありません。例えば、VPNは、強力なセキュリティ機能を備えた基盤ネットワーク上で、異なるユーザーコミュニティのトラフィックを分離するために使用できます。

サービス

ネットワーク サービスは、コンピュータ ネットワーク上のサーバーによってホストされるアプリケーションであり、ネットワークのメンバーまたはユーザーに 何らかの機能を提供したり、ネットワーク自体の動作を支援したりします。

ワールドワイドウェブ、電子メール、[ 85 ]印刷、ネットワークファイル共有などは、よく知られたネットワークサービスの例です。ドメインネームシステム(DNS)などのネットワークサービスは、 IPアドレスとMACアドレスに名前を付けます(人々は210.121.67.18のような数字よりもnm.lanのような名前の方が覚えやすいです)[ 86 ]また、ダイナミックホスト構成プロトコル(DHCP)は、ネットワーク上の機器が有効なIPアドレスを持っていることを保証します。[ 87 ]

サービスは通常、そのネットワーク サービスのクライアントとサーバー間のメッセージの形式と順序を定義する サービス プロトコルに基づいています。

パフォーマンス

帯域幅

ビット/秒単位の帯域幅は、消費された帯域幅を指し、達成されたスループットまたはグッドプット(通信経路を介したデータ転送の平均成功率)に対応します。スループットは、帯域幅シェーピング、帯域幅管理、帯域幅スロットリング、帯域幅キャップ、帯域幅割り当て(例えば、帯域幅割り当てプロトコルや動的帯域幅割り当てを使用)などのプロセスの影響を受けます。

ネットワーク遅延

ネットワーク遅延は、通信ネットワークの設計およびパフォーマンス特性です。これは、ある通信エンドポイントから別の通信エンドポイントまでネットワークを介してデータが移動する際の遅延時間を指定します。遅延は、通信エンドポイントの位置によって若干異なる場合があります。エンジニアは通常、最大遅延と平均遅延の両方を報告し、遅延をいくつかの要素に分割します。これらの要素の合計が総遅延となります。

- 処理遅延 – ルータがパケットヘッダーを処理するのにかかる時間

- キューイング遅延 – パケットがルーティングキュー内で過ごす時間

- 伝送遅延 – パケットのビットをリンクにプッシュするのにかかる時間

- 伝播遅延 – 信号が媒体を伝播するのにかかる時間

パケットをリンクを介してシリアルに送信するのにかかる時間により、信号には一定の最小レベルの遅延が発生します。この遅延は、ネットワークの輻輳によってさらに変動するレベルの遅延によって延長されます。IPネットワークの遅延は、1マイクロ秒未満から数百ミリ秒までの範囲にわたります。

パフォーマンスメトリック

パフォーマンスに影響を与えるパラメータには通常、スループット、ジッター、ビット エラー レート、レイテンシなどがあります。

回線交換ネットワークにおいて、ネットワークパフォーマンスはサービス品質と同義です。拒否された通話の数は、トラフィック負荷が高い状況下でのネットワークのパフォーマンスを示す指標です。[ 88 ]その他のパフォーマンス指標としては、ノイズやエコーのレベルなどがあります。

非同期転送モード(ATM)ネットワークでは、回線速度、サービス品質(QoS)、データスループット、接続時間、安定性、技術、変調技術、モデムの機能強化によってパフォーマンスを測定できます。[ 89 ]

ネットワークはそれぞれ性質や設計が異なるため、その性能を測定する方法は数多く存在します。また、性能は測定するだけでなく、モデル化することも可能です。例えば、回線交換ネットワークにおけるキューイング性能をモデル化するために、状態遷移図がよく用いられます。ネットワークプランナーは、これらの図を用いて各状態におけるネットワークの性能を分析し、ネットワークが最適に設計されていることを確認します。[ 90 ]

ネットワークの混雑

ネットワーク輻輳は、リンクまたはノードが定格を超えるデータ負荷にさらされたときに発生し、サービス品質の低下を引き起こします。ネットワークが輻輳し、キューが満杯になると、パケットは破棄され、参加者は信頼性の高い通信を維持するために再送信に頼らざるを得なくなります。輻輳の典型的な影響としては、キューイング遅延、パケット損失、または新規接続のブロックなどが挙げられます。これらの後者2つの結果として、負荷が徐々に増加しても、ネットワークスループットはわずかにしか向上しないか、あるいは低下する可能性があります。

パケット損失を補うために積極的な再送信を行うネットワークプロトコルは、初期負荷が通常ネットワーク輻輳を引き起こさないレベルまで低下した後でも、システムをネットワーク輻輳状態に保つ傾向があります。そのため、これらのプロトコルを使用するネットワークは、同じ負荷レベルにおいて2つの安定状態を示す可能性があります。スループットが低い安定状態は、輻輳崩壊と呼ばれます。

現代のネットワークでは、輻輳制御、輻輳回避、トラフィック制御といった技術が用いられており、ネットワークが輻輳状態にある場合、エンドポイントは通常、輻輳による崩壊を回避するために速度を低下させたり、場合によっては伝送を完全に停止したりします。具体的な技術としては、802.11のCSMA/CAや初期のイーサネットなどのプロトコルにおける指数バックオフ、TCPにおけるウィンドウ縮小、ルーターなどのデバイスにおける公平なキューイングなどが挙げられます。

ネットワーク輻輳の悪影響を回避するもう一つの方法は、特定のトラフィックが輻輳を回避できるようにするサービス品質(QoS)の優先制御方式を実装することです。優先制御方式自体はネットワーク輻輳を解消するものではありませんが、重要なサービスに対する輻輳の影響を軽減するのに役立ちます。ネットワーク輻輳を回避する3つ目の方法は、特定のフローにネットワークリソースを明示的に割り当てることです。その一例は、ITU-T G.hnホームネットワーキング標準における無競合伝送機会(CFTXOP)の使用です。

インターネットに関しては、RFC 2914 で輻輳制御の主題が詳細に説明されています。

ネットワークの回復力

ネットワークのレジリエンスとは、「障害や通常運用への課題に直面しても、許容できるレベルのサービスを提供し、維持する能力」である。[ 91 ]

安全

コンピュータ ネットワークは、セキュリティ ハッカーが、ネットワークに接続されたデバイスにコンピュータ ウイルスやコンピュータ ワームを展開したり、サービス拒否攻撃によってこれらのデバイスがネットワークにアクセスするのを阻止したりするためにも使用されます。

ネットワークセキュリティ

ネットワークセキュリティは、コンピュータネットワークとそのネットワークアクセス可能なリソースへの不正アクセス、誤用、変更、または拒否を防止および監視するためにネットワーク管理者が採用する規定とポリシーで構成されます。 [ 92 ]ネットワークセキュリティは、パブリックとプライベートの両方のさまざまなコンピュータネットワークで使用され、企業、政府機関、個人間の日常的な取引と通信を保護します。

ネットワーク監視

ネットワーク監視とは、インターネットなどのコンピュータネットワーク上で転送されるデータを監視することです。監視は多くの場合、秘密裏に行われ、政府、企業、犯罪組織、個人などによって、あるいはそれらの要請によって行われることがあります。合法である場合もそうでない場合もあり、裁判所やその他の独立機関の許可を必要とする場合も必要としない場合もあります。

今日では、コンピュータおよびネットワーク監視プログラムが広く普及しており、ほぼすべてのインターネット トラフィックは、違法行為の手がかりを探すために監視されているか、監視される可能性があります。

監視は、政府や法執行機関にとって、社会統制を維持し、脅威を認識・監視し、犯罪行為を防止・捜査する上で非常に有用です。 「総合情報認識プログラム」などのプログラム、高速監視コンピュータや生体認証ソフトウェアなどの技術、そして「法執行機関のための通信支援法」などの法律の登場により、政府は国民の活動を監視する前例のない能力を獲得しました。[ 93 ]

しかし、国境なき記者団、電子フロンティア財団、アメリカ自由人権協会など、多くの公民権・プライバシー保護団体は、市民への監視の強化が、政治的・個人的な自由を制限する大規模監視社会につながる可能性があると懸念を表明している。こうした懸念は、ヘプティング対AT&T訴訟などの訴訟につながっている。[ 93 ] [ 94 ]ハクティビスト集団のアノニマスは、「過酷な監視」とみなす行為に抗議し、政府のウェブサイトをハッキングしている。[ 95 ] [ 96 ]

エンドツーエンドの暗号化

エンドツーエンド暗号化(E2EE)は、通信する2者間でやり取りされるデータを途切れることなく保護するデジタル通信パラダイムです。送信側がデータを暗号化することで、第三者に依存することなく、意図した受信者のみが復号化できるようになります。エンドツーエンド暗号化は、インターネットサービスプロバイダーやアプリケーションサービスプロバイダーなどの仲介者による通信の読み取りや改ざんを防ぎます。エンドツーエンド暗号化は、一般的に機密性と整合性の両方を保護します。

エンドツーエンド暗号化の例としては、Web トラフィックのHTTPS 、電子メールのPGP、インスタント メッセージングのOTR、電話のZRTP、無線の TETRA などがあります。

一般的なサーバーベースの通信システムには、エンドツーエンドの暗号化は組み込まれていません。これらのシステムは、クライアントとサーバー間の通信の保護のみを保証し、通信当事者間の保護は保証しません。エンドツーエンド暗号化を採用していないシステムの例としては、Google Talk、Yahoo Messenger、Facebook、Dropboxなどが挙げられます。

エンドツーエンド暗号化パラダイムは、クライアントの技術的悪用、低品質の乱数ジェネレータ、鍵エスクローといった通信のエンドポイント自体におけるリスクに直接対処するものではありません。また、E2EEは、エンドポイントのIDや送信されるメッセージの時間や量などに関連する トラフィック分析にも対処しません。

SSL/TLS

1990年代半ば、ワールドワイドウェブ(WWW)における電子商取引の導入と急速な成長により、何らかの認証と暗号化が必要であることは明らかでした。Netscape社は、新しい標準規格に最初に取り組みました。当時、主流のウェブブラウザはNetscape Navigatorでした。Netscape社は、セキュアソケットレイヤー(SSL)と呼ばれる標準規格を作成しました。SSLは証明書を持つサーバーを必要とします。クライアントがSSLで保護されたサーバーへのアクセスを要求すると、サーバーは証明書のコピーをクライアントに送信します。SSLクライアントはこの証明書をチェックします(すべてのウェブブラウザには、ルート証明書の網羅的なリストがプリロードされています)。証明書が正しければ、サーバーは認証され、クライアントはセッションで使用する対称鍵暗号をネゴシエートします。これで、セッションはSSLサーバーとSSLクライアント間の非常に安全な暗号化トンネル内にあります。[ 65 ]

参照

参考文献

- ^ピーターソン、ラリー、デイヴィー、ブルース (2000). 『コンピュータネットワーク:システムアプローチ』 シンガポール: ハーコート・アジア. ISBN 9789814066433. 2025年5月24日閲覧。

- ^アニス、マシュー (2015). 『コンピュータネットワークの理解』 米国: キャップストーン. ISBN 9781484609071。

- ^ a bリッチー、デイヴィッド (1986). 「ジョージ・スティビッツとベルコンピュータ」.コンピュータのパイオニアたち.ニューヨーク: サイモン&シュスター. p. 35. ISBN 067152397X。

- ^メトロポリス、ニコラス(2014年)『20世紀のコンピューティングの歴史』エルゼビア、p.481、ISBN 9781483296685。

- ^スターリング、クリストファー・H.編(2008年)『軍事通信:古代から21世紀まで』ABC-Clio、399ページ。ISBN 978-1-85109-737-1。

- ^ヘイグ、トーマス、セルッツィ、ポール・E.(2021年9月14日)。『現代コンピューティングの新史』 MITプレス、 87~ 89頁 。ISBN 978-0262542906。

- ^ベルント・ウルマン(2014年8月19日)『AN/FSQ-7:冷戦を形作ったコンピューター』De Gruyter . ISBN 978-3-486-85670-5。

- ^ Corbató, FJ ; et al. (1963). 『互換性のあるタイムシェアリングシステム プログラマーズガイド』 (PDF) . MIT Press. ISBN 978-0-262-03008-32012年5月27日にオリジナルからアーカイブ(PDF)されました。2020年5月26日に取得。

1959年6月のユネスコ情報処理会議でC.ストラチーがタイムシェアリングコンピュータに関する最初の論文を発表した直後、MITのHMティーガーとJ.マッカーシーは1959年8月のACM会議で未発表論文「タイムシェアリングプログラムテスト」を発表しました。

{{cite book}}:ISBN / 日付の非互換性(ヘルプ) - ^ 「コンピュータのパイオニア - クリストファー・ストラチェイ」history.computer.org . 2019年5月15日時点のオリジナルよりアーカイブ。 2020年1月23日閲覧。

- ^ 「タイムシェアリング理論の回想」jmc.stanford.edu . 2020年4月28日時点のオリジナルよりアーカイブ。2020年1月23日閲覧。

- ^ 「コンピュータ - タイムシェアリングとミニコンピュータ」ブリタニカ百科事典。2015年1月2日時点のオリジナルよりアーカイブ。2020年1月23日閲覧。

- ^ギリーズ、ジェームズ・M.、ギリーズ、ジェームズ・ギリーズ、カイユ・ロバート、カイユ・R. (2000). 『ウェブの誕生:ワールド・ワイド・ウェブの歴史』オックスフォード大学出版局. pp. 13. ISBN 978-0-19-286207-5。

- ^ Kitova, O. 「Kitov Anatoliy Ivanovich. Russian Virtual Computer Museum」 . computer-museum.ru . Alexander Nitusovによる翻訳. 2023年2月4日時点のオリジナルよりアーカイブ。 2021年10月11日閲覧。

- ^ピーターズ、ベンジャミン(2016年3月25日)『国家をネットワーク化しない方法:ソビエトインターネットの不安な歴史』 MIT出版。ISBN 978-0262034180。

- ^ Baran, Paul (2002). 「パケット交換の始まり:いくつかの基礎概念」(PDF) . IEEE Communications Magazine . 40 (7): 42– 48. Bibcode : 2002IComM..40g..42B . doi : 10.1109/MCOM.2002.1018006 . ISSN 0163-6804 . 2022年10月10日時点のオリジナルよりアーカイブ(PDF) 。

基本的にすべての作業は1961年までに定義され、1962年に具体化されて正式な文書化されました。ホットポテトルーティングのアイデアは1960年後半に遡ります。

- ^ Roberts, Lawrence G. (1978年11月). 「パケット交換の進化」(PDF) . Proceedings of the IEEE . 66 (11): 1307–13 . Bibcode : 1978IEEEP..66.1307R . doi : 10.1109/PROC.1978.11141 . ISSN 0018-9219 . S2CID 26876676.

1965年の会議の直後、デイヴィスはストア・アンド・フォワード方式のパケット交換システムの詳細を考案した

。 - ^アイザックソン、ウォルター (2014). 『イノベーターズ:ハッカー、天才、オタク集団がいかにしてデジタル革命を起こしたか』 サイモン&シュスター. pp. 237– 246. ISBN 9781476708690. 2023年2月4日時点のオリジナルよりアーカイブ。2021年6月4日閲覧。

- ^ a b Roberts, Lawrence G. (1978年11月). 「パケット交換の進化」(PDF) . Proceedings of the IEEE . 66 (11): 1307–13 . Bibcode : 1978IEEEP..66.1307R . doi : 10.1109/PROC.1978.11141 . S2CID 26876676. 2023年2月4日時点のオリジナルからアーカイブ(PDF) . 2022年2月12日閲覧.

Paul BaranとDonald Daviesはともに、オリジナルの論文でT1トランクの使用を予見していた

。 - ^ 「パケット交換を発明したポール・バラン氏がNIHFに殿堂入り」。全米発明家殿堂。2022年2月12日時点のオリジナルよりアーカイブ。 2022年2月12日閲覧。

- ^ 「パケット交換を発明したドナルド・デイヴィス氏がNIHFに殿堂入り」。全米発明家殿堂。2022年2月12日時点のオリジナルよりアーカイブ。 2022年2月12日閲覧。

- ^ Baran, P. (1964). 「分散通信ネットワークについて」. IEEE Transactions on Communications . 12 (1): 1– 9. Bibcode : 1964ITCoS..12C8883B . doi : 10.1109/TCOM.1964.1088883 . ISSN 0096-2244 .

- ^ Kleinrock, L. (1978). 「パケット通信の原理と教訓」. Proceedings of the IEEE . 66 (11): 1320– 1329. Bibcode : 1978IEEEP..66.1320K . doi : 10.1109/PROC.1978.11143 . ISSN 0018-9219 .

Paul Baran … はルーティング手順と、過酷な環境下における分散通信システムの生存性に焦点を当てていましたが、現在私たちが理解しているような形でのリソース共有の必要性については焦点を当てていませんでした。実際、彼の研究にはソフトウェアスイッチの概念は存在しませんでした。

- ^ Pelkey, James L. 「6.1 通信サブネット:BBN 1969」 . 『起業家資本主義とイノベーション:コンピュータ通信の歴史 1968–1988』 .

Kahn の回想によれば:… Paul Baran の貢献… 私はまた、Paul の動機はほぼ完全に音声に関するものだったと考えています。彼の著作を見ると、彼は低コストの電子機器であるスイッチについて語っていました。強力なコンピュータをこれらの場所に設置するという費用対効果の高いアイデアは、彼には思い浮かばなかったのです。つまり、コンピュータスイッチというアイデアは存在しなかったのです。当時はプロトコルという概念自体が存在しませんでした。そして、コンピュータ間通信というアイデアは、実際には二次的な関心事でした。

- ^ウォルドロップ、M.ミッチェル (2018). 『ドリームマシン』 ストライプ・プレス. p. 286. ISBN 978-1-953953-36-0バラン氏は、

コンピュータ通信よりもデジタル音声通信に重点を置いていました。

- ^イェーツ、デイビッド・M. (1997).チューリングの遺産:国立物理学研究所におけるコンピューティングの歴史 1945-1995 . 国立科学産業博物館. pp. 132–4 . ISBN 978-0-901805-94-2

デイヴィスのパケット交換の発明とコンピュータ通信ネットワークの設計は、インターネットにつながる発展の基礎となった

。 - ^ノートン、ジョン(2000) [1999]. 『未来の簡潔な歴史』フェニックス社、p. 292. ISBN 9780753810934。

- ^ a b Campbell-Kelly, Martin (1987). 「国立物理学研究所におけるデータ通信 (1965-1975)」 . Annals of the History of Computing . 9 (3/4): 221– 247. Bibcode : 1987IAHC....9c.221C . doi : 10.1109/MAHC.1987.10023 . S2CID 8172150 .

データ通信の文脈で「プロトコル」という用語が初めて印刷物に登場した…次のハードウェア作業は、端末装置と交換機コンピュータ間のインターフェースの詳細設計と、高速回線を介したデータパケットの確実な伝送を確保するための手段であった。

- ^ Davies, Donald; Bartlett, Keith; Scantlebury, Roger; Wilkinson, Peter (1967年10月). 「リモート端末で迅速な応答を提供するコンピュータ向けデジタル通信ネットワーク」 (PDF) . ACM Symposium on Operating Systems Principles. 2022年10月10日時点のオリジナルよりアーカイブ(PDF) . 2020年9月15日閲覧.「ネットワークのすべてのユーザーは、何らかのエラー制御を自ら提供することになる」

- ^ Scantlebury, RA; Wilkinson, PT (1974). 「国立物理学研究所データ通信ネットワーク」 .第2回ICCC 74号議事録. pp. 223– 228.

- ^ Guardian Staff (2013年6月25日). 「歴史から消し去られたインターネットの先駆者たち」 . The Guardian . ISSN 0261-3077 . 2020年1月1日時点のオリジナルよりアーカイブ。 2020年7月31日閲覧。

これは、パケット交換と高速リンクを採用した世界初のデジタルローカルネットワークでした。

- ^ 「インターネットがいかにして脆弱になったかの真実」ワシントン・ポスト。2015年5月30日時点のオリジナル記事よりアーカイブ。 2020年2月18日閲覧。

歴史家たちは、ウェールズの科学者ドナルド・W・デイヴィスとアメリカのエンジニア、ポール・バランに、この画期的な洞察の功績を認めている。

- ^ Roberts, Lawrence G. (1978年11月). 「パケット交換の進化」(PDF) . Proceedings of the IEEE . 66 (11): 1307. Bibcode : 1978IEEEP..66.1307R . doi : 10.1109/PROC.1978.11141 . 2018年12月31日時点のオリジナル(PDF)からアーカイブ。 2017年9月10日閲覧。

1965年後半に開発されたデイヴィスの最初の提案は、ほぼすべての点で、今日構築されている実際のネットワークと類似していた。

- ^ノーバーグ, アーサー・L.、オニール, ジュディ・E. (1996). 『コンピュータ技術の変遷:ペンタゴンにおける情報処理、1962-1986』 ジョンズ・ホプキンス大学技術史研究新シリーズ. ボルチモア: ジョンズ・ホプキンス大学出版局. pp. 153– 196. ISBN 978-0-8018-5152-0。インスピレーションの源として、バランとデイヴィスを特に引用しています。

- ^ ARPANETの歴史:最初の10年(PDF) (報告書). Bolt, Beranek & Newman Inc. 1981年4月1日. 13, 53/183 (印刷版ではIII-11).オリジナルから2012年12月1日アーカイブ。

通信回線でコンピュータを相互接続するという技術的な問題とは別に、コンピュータネットワークの概念は理論的な観点から様々な場所で検討されてきました。特に注目すべきは、1960年代初頭にランド研究所のポール・バランらが行った研究「分散通信について」です。また、1960年代半ばにイギリスの国立物理学研究所でドナルド・デイヴィスらが行った研究も注目に値します。ARPANETの開発に影響を与えた初期の主要なネットワーク開発のもう一つは、イギリスのミドルセックスにある国立物理学研究所で、DW・デイヴィスのリーダーシップの下行われました。

- ^ a b c「商用インターネットの誕生」 .国立科学財団. アメリカ合衆国政府. 2025年7月1日時点のオリジナルよりアーカイブ。 2025年7月5日閲覧。

- ^クリス・サットン. 「インターネットは35年前にUCLAで始まり、2台のコンピューター間で初めてメッセージが送信された」 . UCLA . 2008年3月8日時点のオリジナルよりアーカイブ。

- ^ Roberts, Lawrence G. (1978年11月). 「パケット交換の進化」(PDF) . Proceedings of the IEEE . 66 (11): 1307–13 . Bibcode : 1978IEEEP..66.1307R . doi : 10.1109/PROC.1978.11141 . S2CID 26876676.ルーティング、フロー制御、ソフトウェア設計、ネットワーク制御といったネットワーク内部動作の重要な側面は、Frank Heart、Robert Kahn、Severo Omstein 、

William Crowther、David WaldenからなるBBNチームによって開発されました。

- ^ FE Froehlich, A. Kent (1990). The Froehlich/Kent Encyclopedia of Telecommunications: Volume 1 - Access Charges in the USA to Basics of Digital Communications . CRC Press. p. 344. ISBN 0824729005NPLグループとARPANETの設計・実装者との間では相当な技術的交流があったものの、

NPLデータネットワークの取り組みはARPANETの設計に根本的な影響を与えなかったように思われます。NPLデータネットワーク設計の主要側面、例えば標準ネットワークインターフェース、ルーティングアルゴリズム、スイッチングノードのソフトウェア構造などは、ARPANET設計者によってほとんど無視されていました。しかしながら、NPLデータネットワークがARPANETの設計と発展に、より根源的でない多くの点で影響を与えたことは疑いの余地がありません。

- ^ Heart, F.; McKenzie, A.; McQuillian, J.; Walden, D. (1978年1月4日). Arpanet完成報告書(PDF) (技術報告書). マサチューセッツ州バーリントン: Bolt, Beranek and Newman.オリジナル(PDF)から2023年5月27日時点のアーカイブ。

- ^クラーク、ピーター (1982).パケット交換および回線交換データネットワーク(PDF) (博士論文). ロンドン大学インペリアル・カレッジ・オブ・サイエンス・アンド・テクノロジー 電気工学科.「ARPAネットワークの性能と設計に関する理論的研究の多くは、クラインロックの初期の著作を発展させたものでした。これらの著作はメッセージ交換ネットワークに関するものでしたが、ARPAネットワークに関する多くの研究の基礎となりました。[1961年の]クラインロックの研究の目的は、平均メッセージ遅延を主な性能指標として、ストアアンドフォワードネットワークの性能を分析することでした。[1970年の]クラインロックは、[1961年の研究]の理論的アプローチを初期のARPAネットワークに拡張しました。」

- ^ Davies, Donald Watts (1979).コンピュータネットワークとそのプロトコル. Internet Archive. Wiley. pp. URLでハイライトされているページ参照を参照。ISBN 978-0-471-99750-4数学的モデリングでは、

ネットワークにおける待ち行列プロセスとフローの理論が用いられ、一連の方程式でネットワークのパフォーマンスが記述されます。… クラインロックらは、重要な単純化の仮定が置かれている場合に限り、この解析的手法を効果的に用いてきました。… クラインロックの研究において、解析的手法とシミュレーションの結果が良好に一致していることは、心強いものです。

- ^デイヴィス、ドナルド・ワッツ (1979).コンピュータネットワークとそのプロトコル. インターネットアーカイブ. Wiley. pp. 110– 111. ISBN 978-0-471-99750-4

ネットワークルーティングのための階層型アドレス体系は、Fultzによって提案され、McQuillanによってより詳細に提案されています。最近の非常に詳細な分析は、KleinrockとKamounによって参照できます

。 - ^ Feldmann, Anja; Cittadini, Luca; Mühlbauer, Wolfgang; Bush, Randy; Maennel, Olaf (2009). 「HAIR: インターネットルーティングのための階層的アーキテクチャ」(PDF) . 2009年ワークショップ「インターネットの再構築」の議事録. ReArch '09. ニューヨーク州ニューヨーク: Association for Computing Machinery. pp. 43– 48. doi : 10.1145/1658978.1658990 . ISBN 978-1-60558-749-3. S2CID 2930578 .

階層的アプローチは、階層内のレベルを接続する要素であるセパレータを最適に配置することで、ルーティングテーブルのサイズと更新メッセージのチャーンの両面で大きな効果が得られることを示す理論的結果(例:[16])によってさらに推進されている。... [16] KLEINROCK, L., AND KAMOUN, F. Hierarchical routing for large networks: Performance assessment and optimization. Computer Networks (1977).

- ^ Kirstein, PT (1999). 「英国におけるArpanetとインターネットの初期の経験」. IEEE Annals of the History of Computing . 21 (1): 38– 44. Bibcode : 1999IAHC...21a..38K . doi : 10.1109/85.759368 . S2CID 1558618 .

- ^キルシュタイン、ピーター・T. (2009). 「英国におけるパケット交換の初期の歴史」. IEEE Communications Magazine . 47 (2): 18– 26. doi : 10.1109/MCOM.2009.4785372 . S2CID 34735326 .

- ^ 「ゼロックス社の研究者が『イーサネット』を提案」「 . computerhistory.org . 2025年3月8日閲覧。

カリフォルニア州ゼロックスパロアルト研究所の研究員ロバート・メトカーフが、コンピューター同士を接続する手段である「イーサネット」を提案する最初のメモを執筆。

- ^ 「イーサネットは50年を経てもなお健在 - IEEE Spectrum」spectrum.ieee.org . 2025年3月8日閲覧。

- ^ 「ALOHAnet – ハワイ大学工学部」eng.hawaii.edu . 2025年3月8日閲覧。

- ^ 「ALOHAシステム50周年とネットワークの未来を祝う」 computerhistory.org . 2025年3月8日閲覧。

- ^ Hsu, Hansen; McJones, Paul. 「Xerox PARC ファイルシステムアーカイブ」 . xeroxparcarchive.computerhistory.org .

Pup (PARC Universal Packet) は、David R. Boggs、John F. Shoch、Edward A. Taft、Robert M. Metcalfe によって設計され、BCPL で初めて実装されたインターネットワーキングプロトコルとパケットフォーマットのセットです。これは、後の TCP/IP の設計に重要な影響を与えました。

- ^ベネット、リチャード(2009年9月)「変化のための設計:エンドツーエンドの議論、インターネットの革新、そしてネット中立性に関する議論」(PDF)。情報技術イノベーション財団(ITIF)11ページ。2019年8月29日時点のオリジナル(PDF)からアーカイブ。 2017年9月11日閲覧。

- ^ Cerf, V.; Kahn, R. (1974). "A Protocol for Packet Network Intercommunication" (PDF) . IEEE Transactions on Communications . 22 (5): 637– 648. Bibcode : 1974ITCom..22..637C . doi : 10.1109/TCOM.1974.1092259 . ISSN 1558-0857 .

著者らは、国際ネットワークプロトコルに関する初期の議論において有益なコメントを寄せてくれた多くの同僚、特にR. Metcalfe、R. Scantlebury、D. Walden、H. Zimmerman、D. Davies、L. Pouzin(断片化とアカウンティングの問題について建設的なコメントを寄せてくれた)、そしてS. Crocker(アソシエーションの作成と破棄についてコメントを寄せてくれた)に感謝の意を表します。

- ^ Cerf, Vinton; dalal, Yogen; Sunshine, Carl (1974年12月).インターネット伝送制御プロトコル仕様. IETF . doi : 10.17487/RFC0675 . RFC 675 .

- ^ Robert M. Metcalfe; David R. Boggs (1976年7月). 「イーサネット:ローカルコンピュータネットワーク向け分散パケットスイッチング」 Communications of the ACM . 19 (5): 395– 404. doi : 10.1145/360248.360253 . S2CID 429216 .

- ^プレス、ギル. 「イーサネットと電信、あるいはメトカーフとモースが成し遂げたこと」 .フォーブス. 2025年3月8日閲覧。

- ^ 「イーサネットとロバート・メトカーフとゼロックスPARC 1971-1975 | コンピュータ通信の歴史」。historyofcomputercommunications.info 。 2025年3月8日閲覧。

成功を収めたゼロックスは、メトカーフ、ボッグス、バトラー・ランプソン、チャック・サッカーの名義で、イーサネット技術に関する特許を申請した。(メトカーフは、「私たち全員がその下で働く機会に恵まれた知的指導者」であるランプソンと、「アルトを設計した人物」であるサッカーの名前が特許に記されていると主張した。)

- ^ a b Spurgeon, Charles E. (2000). Ethernet The Definitive Guide . O'Reilly & Associates. ISBN 1-56592-660-9。

- ^ 「イーサネット技術入門」 www.wband.com . WideBand製品。2018年4月10日時点のオリジナルよりアーカイブ。2018年4月9日閲覧。

- ^ Pelkey, James L. (2007). 「Yogen Dalal」 .起業家資本主義とイノベーション:1968年から1988年までのコンピュータ通信の歴史. 2023年5月7日閲覧。

- ^ 「組み込みネットワークの重要性とは?」Total Phase .米国:Total Phase, Inc. 2019年11月26日. 2025年6月23日閲覧。

- ^ Gershenfeld, Neil; Krikorian, Raffi; Cohen, Danny (2004年10月). 「モノのインターネット」 . Scientific American . 291 (4). Springer Nature: 76–81 . Bibcode : 2004SciAm.291d..76G . doi : 10.1038/scientificamerican1004-76 . JSTOR 26060727. PMID 15487673. 2025年6月23日閲覧.

- ^デレク・バーバー. 「パケット交換の起源」 .コンピュータ・リザレクション誌 第5号. 2024年6月5日閲覧。

ダークホースと呼ばれるスペインは、最初にパブリックネットワークを構築した国でした。彼らは銀行ネットワークを巧妙に一夜にしてパブリックネットワークに変え、誰よりも早くその地位を確立しました。

- ^ Després, R. (1974). 「RCP, the Experimental Packet-Switched Data Transmission Service of the French PTT」ICCC 74 会議録. pp. 171– 185. 2013年10月20日時点のオリジナルよりアーカイブ。 2013年8月30日閲覧。

- ^全米研究会議、工学・物理科学部、コンピュータ科学・電気通信委員会、物理科学・数学・応用委員会、NII 2000運営委員会 (1998年2月5日). 『予測不可能な確実性:白書』 . 全米科学アカデミー出版. ISBN 978-0-309-17414-5. 2023年2月4日にオリジナルからアーカイブ。2021年3月8日閲覧。

- ^ a bマイヤーズ、マイク (2012). CompTIA Network+ 試験ガイド: (試験 N10-005) (第5版). ニューヨーク: マグロウヒル. ISBN 9780071789226. OCLC 748332969 .

- ^ A. Hooke (2000年9月)、Interplanetary Internet (PDF)、Third Annual International Symposium on Advanced Radio Technologies、2012年1月13日時点のオリジナル(PDF)からアーカイブ、2011年11月12日取得

- ^ 「Bergen Linux User Group's CPIP Implementation」 . Blug.linux.no. 2014年2月15日時点のオリジナルよりアーカイブ。2014年3月1日閲覧。

- ^ 「Define switch」 . webopedia . 1996年9月. 2008年4月8日時点のオリジナルよりアーカイブ。2008年4月8日閲覧。

- ^ Tanenbaum, Andrew S. (2003).コンピュータネットワーク(第4版). Prentice Hall .

- ^「IEEE標準:ローカルおよびメトロポリタンエリアネットワーク - ポートベースネットワークアクセス制御」IEEE STD 802.1X-2020(IEEE STD 802.1Xbx-2014およびIEEE STD 802.1Xck-2018を組み込んだIEEE STD 802.1X-2010の改訂版) . 7.1.3 認証されていないシステムへの接続. 2020年2月. doi : 10.1109/IEEESTD.2020.9018454 . ISBN 978-1-5044-6440-6。

- ^「IEEE情報技術標準 - システム間の電気通信および情報交換 - ローカルエリアネットワークおよびメトロポリタンエリアネットワーク - 特定要件 - パート11:無線LANメディアアクセス制御(MAC)および物理層(PHY)仕様」IEEE STD 802.11-2020(IEEE STD 802.11-2016の改訂版) 4.2.5 他のIEEE 802層との相互作用。2021年2月。doi : 10.1109 /IEEESTD.2021.9363693。ISBN 978-1-5044-7283-8。

- ^ Martin, Thomas. 「DSLベースアクセスソリューションの設計原則」(PDF) 。2011年7月22日時点のオリジナル(PDF)からのアーカイブ。

- ^パエッチ、マイケル(1993年)『米国と欧州におけるモバイル通信の進化:規制、技術、市場』ボストン、ロンドン:アーテックハウス、ISBN 978-0-8900-6688-1。

- ^ a b D. Andersen; H. Balakrishnan; M. Kaashoek; R. Morris (2001年10月)、「Resilient Overlay Networks」、Association for Computing Machinery、2011年11月24日時点のオリジナルよりアーカイブ、2011年11月12日取得

- ^ 「エンドシステムマルチキャスト」プロジェクトウェブサイト。カーネギーメロン大学。2005年2月21日時点のオリジナルよりアーカイブ。 2013年5月25日閲覧。

- ^ Bush, SF (2010).ナノスケール通信ネットワーク. Artech House. ISBN 978-1-60807-003-9。

- ^ Margaret Rouse. 「パーソナルエリアネットワーク(PAN)」 . TechTarget . 2023年2月4日時点のオリジナルよりアーカイブ。 2011年1月29日閲覧。

- ^ 「完全にネットワーク化された家庭向けの新しいグローバル標準」 ITU -T Newslog、ITU、2008年12月12日。2009年2月21日時点のオリジナルよりアーカイブ。 2011年11月12日閲覧。

- ^ 「IEEE P802.3ba 40Gb/sおよび100Gb/s Ethernet Task Force」 . IEEE 802.3 ETHERNET WORKING GROUP . 2011年11月20日時点のオリジナルよりアーカイブ。 2011年11月12日閲覧。

- ^ 「IEEE 802.20のミッションとプロジェクトスコープ」 . IEEE 802.20 — モバイルブロードバンドワイヤレスアクセス(MBWA) . 2011年11月12日閲覧。

- ^ a bローゼン、E.; Rekhter、Y. (1999 年 3 月)。BGP/MPLS VPN。土井: 10.17487/RFC2547。RFC 2547。

- ^ 「マップ」。The Opto Project 。2005年1月15日時点のオリジナルよりアーカイブ。

- ^マンスフィールド=ディバイン、スティーブ(2009年12月)「ダークネット」、コンピュータ詐欺とセキュリティ、2009(12):4-6。doi:10.1016 / S1361-3723 (09)70150-2。

- ^ Wood, Jessica (2010). 「ダークネット:デジタル著作権革命」(PDF) . Richmond Journal of Law and Technology . 16 (4). 2012年4月15日時点のオリジナルよりアーカイブ(PDF) . 2011年10月25日閲覧。

- ^ Klensin, J. (2008年10月).シンプルメール転送プロトコル. doi : 10.17487/RFC5321 . RFC 5321 .

- ^ Mockapetris, P. (1987年11月).ドメイン名 – 実装と仕様. doi : 10.17487/RFC1035 . RFC 1035 .

- ^ Peterson, LL; Davie, BS (2011). 『コンピュータネットワーク:システムアプローチ』(第5版). Elsevier. p. 372. ISBN 978-0-1238-5060-7。

- ^ ITU-D研究グループ2(2006年6月).電気トラフィックエンジニアリングハンドブック(PDF) . 2007年1月11日時点のオリジナル(PDF)からのアーカイブ。

{{cite book}}: CS1 maint: 数値名: 著者リスト (リンク) - ^ 「Telecommunications Magazine Online」 2003年1月。2011年2月8日時点のオリジナルよりアーカイブ。

- ^ 「状態遷移図」 。 2003年10月15日時点のオリジナルよりアーカイブ。2003年7月13日閲覧。

- ^ 「定義:レジリエンス」 ResiliNets研究イニシアチブ。2020年11月6日時点のオリジナルよりアーカイブ。2011年11月12日閲覧。

- ^ Simmonds, A; Sandilands, P; van Ekert, L (2004). 「ネットワークセキュリティ攻撃のためのオントロジー」.応用コンピューティング. コンピュータサイエンス講義ノート. 第3285巻. pp. 317– 323. doi : 10.1007/978-3-540-30176-9_41 . ISBN 978-3-540-23659-7. S2CID 2204780 .

- ^ a b「アメリカは監視社会に変貌しつつあるのか?」アメリカ自由人権協会。2017年3月14日時点のオリジナルよりアーカイブ。 2009年3月13日閲覧。

- ^ジェイ・スタンリー、バリー・スタインハート(2003年1月)「より大きな怪物、より弱い鎖:アメリカの監視社会の成長」(PDF)。アメリカ自由人権協会(ACLU)。2022年10月9日時点のオリジナルよりアーカイブ(PDF) 。 2009年3月13日閲覧。

- ^エミル・プロタリンスキ (2012年4月7日). 「アノニマスが『過酷な監視』を理由に英国政府サイトをハッキング」" . ZDNet . 2013年4月3日時点のオリジナルよりアーカイブ。2013年3月12日閲覧。

- ^ James Ball (2012年4月20日). 「インターネットをめぐる最前線の戦いにおけるハクティビストたち」 . The Guardian . 2018年3月14日時点のオリジナルよりアーカイブ。 2012年6月17日閲覧。

![]() この記事には、連邦規格1037Cのパブリックドメイン資料が含まれています。一般調達局。2022年1月22日時点のオリジナル記事からのアーカイブ。

この記事には、連邦規格1037Cのパブリックドメイン資料が含まれています。一般調達局。2022年1月22日時点のオリジナル記事からのアーカイブ。

さらに読む

歴史

- ペルキー、ジェームズ (1994). 「コンピュータ通信の歴史」 .コンピュータ通信の歴史. 米国: コンピュータ歴史博物館. 2025年8月7日閲覧.

- ギリーズ、ジェームズ・M、カイリオ、ロバート(2000年)『ウェブの誕生:ワールド・ワイド・ウェブの歴史』オックスフォード大学出版局、ISBN 978-0-19-286207-5。

教科書

- ピーターソン、ラリー、デイヴィー、ブルース (2000). 『コンピュータネットワーク:システムアプローチ』 シンガポール: ハーコート・アジア. ISBN 9789814066433. 2025年5月24日閲覧。

- 黒瀬, James F.; ロス, Keith W. (2005). 『コンピュータネットワーキング:インターネットを題材にしたトップダウンアプローチ』ピアソン・エデュケーション.

- スタリングス、ウィリアム(2004年)『インターネットプロトコルとテクノロジーによるコンピュータネットワーク』ピアソン・エデュケーション

- Bertsekas, Dimitri; Gallager, Robert (1992).データネットワーク. Prentice Hall.